vps安全设置 VPS做安全设置

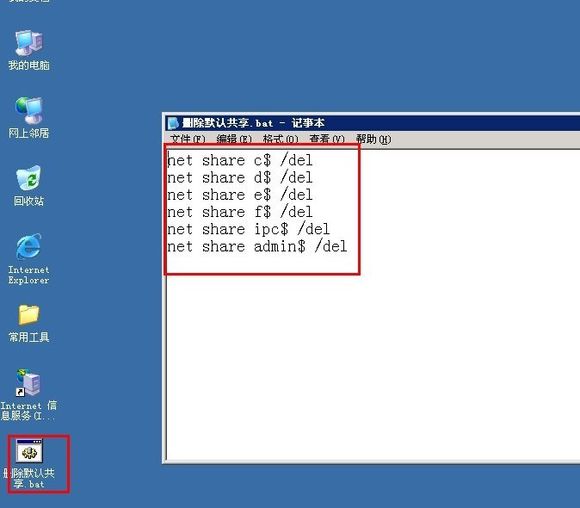

一、禁止默认共享。

方法一:建立一个记事本,填上以下代码。保存为*.bat并加到启动项目中

|

1

2

3

4

5

6

|

net share c$ /delnet share d$ /delnet share e$ /delnet share f$ /delnet share ipc$ /delnet share admin$ /del |

方法二:修改注册表,(注意修改注册表前一定要先备份一下注册表,备份方法。在 运行>regedit,选择 文件》导出 ,取个文件名,导出即可,如果修改注册表失败,可以找到导出的注册表文件双击运行即可。)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

新建 “DWORD值”值名为 “AutoShareServer” 数据值为“0”

二、远程桌面连接配置。

开始 > 程序 > 管理工具 > 终端服务配置 > 连接

选择右侧”RDP-tcp”连接右击 属性 > 权限 删除(除system外)所有用户组 添加单一的允许使用的管理员账户,这样即使服务器被创建了其它的管理员.也无法使用终端服务。

三、serv_u安全设置(注意一定要设置管理密码,否则会被提权)

打开serv_u,点击“本地服务“,在右边点击”设置/更改密码“,如果没有设置密码,”旧密码为空,填好新密码点击”确定“。

脚本之家小编注:最好不要用serv_u,有人告侵权问题,建议用FileZilla Server.

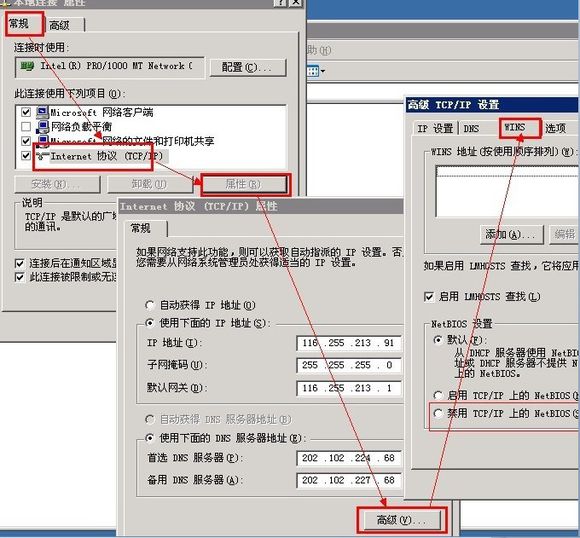

四、关闭139、445端口

①控制面板-网络-本地链接-属性(这里勾选取消"网络文件和打印机共享")-tcp/ip协议属性-高级-WINS-Netbios设置-禁用Netbios,即可关闭139端口

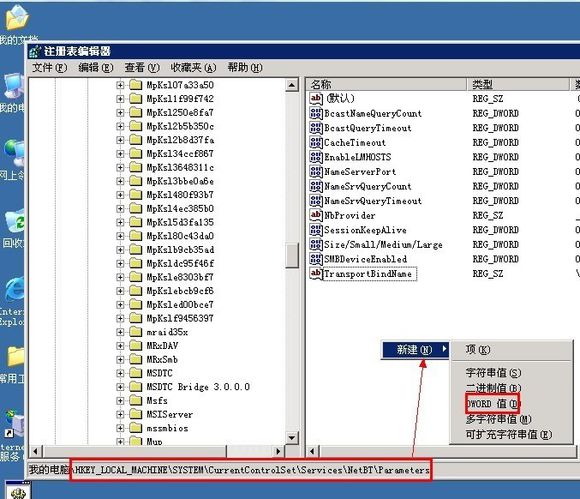

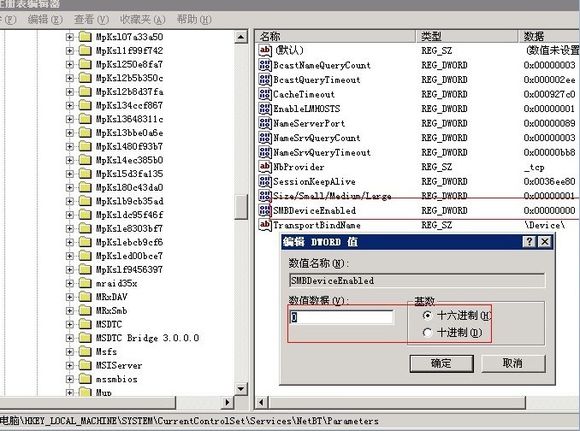

②关闭445端口(注意修改注册表前一定要先备份一下注册表,备份方法。在运行>regedit,选择文件》导出,取个文件名,导出即可,如果修改注册表失败,可以找到导出的注册表文件双击运行即可。)

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\netBT\Parameters

新建“DWORD值”值名为“SMBDeviceEnabled”数据为默认值“0”

五、删除不安全组件

WScript.Shell 、Shell.application 这两个组件一般一些ASP木马或一些恶意程序都会使用到。

方法:在“运行”里面分别输入以下命令

①regsvr32 /u wshom.ocx 卸载WScript.Shell 组件

②regsvr32 /u shell32.dll 卸载Shell.application 组件。

③regsvr32 /u %windir%\system32\Wshext.dll

六、设置iis权限。

针对每个网站单独建立一个用户。

①首先,右击“我的电脑”》管理》本地计算机和组》用户,在右边。右击“新用户”,建立新用户,并设置好密码。

例如:添加test为某一网站访问用户。

②设置站点文件夹的权限

然后,打开internet信息服务管理器。找到相应站点。右击,选择“权限”

选择权限后

只保留一个超级管理员administrator(可以自己定义),而不是管理员组administrators。和系统用户(system),还有添加访问网站的用户。可以点击“添加”将刚才在系统创建的用户(如test)添加里面。然后勾选该用户(test)读取和运行、列出文件夹目录、读取、写入的权限。超级管员(administrator)”完全控制”,系统用户(system) “完全控制”权限。并且选择用户(test)?“高级”

最近苏苏安利了一个从没用过vps的朋友买了个vps,为了满足他浓郁的学习兴趣,苏苏最近会多更新一些学习类的文章。好了,废话就像头皮屑,不对,应该是废话就不多说了。直接开始吧。

之前苏苏有教过大家如何保护自己的vps安全,比如改变登陆端口啦【http://www.138vps.com/vpsjc/73.html】,用秘钥登陆啦【http://www.138vps.com/vpsjc/159.html】,但是还有一种方法,就是禁止root登陆,另外用别的用户名来登陆,等需要用到root权限的时候,再进行提权。其实苏苏是不太喜欢这种方法的,建议大家还是用秘钥登陆最好。但是,今天,还是要分享一下,如何禁止root登陆。

1、增加用户

首先我们用putty登陆我们的vps,并增加一个用户,假设为susu,输入以下命令:

adduser susu

然后再输入以下命令,给【susu】设置密码,并输入两次密码。

passwd susu

如下图

那混蛋说苏苏的密码太简单了,123456,怎么看都是一个很复杂的密码好不好!!

ok,出现【successfully】还是表明可以了,我们再打开一个putty,用 susu登陆试试,发现可以登陆了

2、对【susu】进行提权

正常情况下,这个时候【susu】是没有root权限的,不信你可以试试能不能【cd】到【/root】这个目录,我们需要输入下面这个命令,并输入root密码

su root

就可以切换成root用户了。

3、禁止root登陆

我们用winscp登陆我们的vps,编辑这个文件【/etc/ssh/sshd_config】,大概在中间的位置,有一行是【PermitRootLogin yes】改成 【PermitRootLogin no】,如果发现是被注释了,就把注释(也就是该行前面那个 #)删掉。

然后我们用root打开的那个putty运行以下命令,重启ssh

service sshd restart

如果你觉得烦,直接重启vps也可以。

然后我们关掉 root 的 putty,再用 root 登陆试试,你会发现没办法登陆,用【susu】登陆试试,一切正常,当需要 root 权限的时候,按照第二步的方法切换root就好了。

Shell.application组件:Shell.Application表示外壳中的对象。方法被提供于控制外壳和执行外壳内的命令,同时,也有些方法获得其他外壳相关的对象。存在与WindowsVPS常被些asp木马病毒所利用,同样有着不小的安全隐患。Shell.application组件的删除卸载方法是:在“运行”里面分别输入命令:regsvr32/ushell32.dll并确定。

后,就是fso组件,fso组件是ASP个非常有用的编程控件,但如果对其权限设置不当,会成为vps主机上个公开的后门通道,为容易被恶意利用。恶意攻击者可以在ASP网页里面直接就对该fso控件编程,从而控制该服务器甚至删除服务器上的文件,所以,如果我们的网站程序使用不到fso对象,建议删除卸载fso组件,其删除卸载方法是:在“运行”里面分别输入命令:Regsvr32/uscrrun.dll并确定。当然,如果我们之后需要fso对象的时候,我们还可以重新注册安装fso组件。

赵容手中的VPS主要的用处就是装lnmp,闲时看看探针,获得点自我满足感O(∩_∩)O~所以,就没有太过关注安全问题。网络上蛋痛的人总是那么多……遭遇一些事情之后反思,做一些必要的,简单的,适合赵容这种小白级别的安全措施还是蛮有必要的。今天,我们就一起来分享VPS最基本的安全配置。

第一、修改SSH端口

VPS默认的SSH端口是22,那些扫描穷举密码的,也势必从22开始,所以,修改22为一个其他的数字,是非常有必要的。

好了,SSH登陆VPS,修改配置文件。

vi /etc/ssh/sshd_config

找到#Port 22,去掉前面的#,并修改为Port 1380(此数字尽量用4位数,避免被占用),然后,重启sshd

service sshd restart

***注意事项:如果您害怕修改错误,导致自己都不能登陆VPS,也可以找到#Port 22去掉#,然后加入一行Port 1380,开启另一个putty窗口,尝试新端口登陆,确认OK后,再删除Port 22即可!

第二、禁用root登陆,添加新账户

首先,添加新用户账号

useradd zrblog #此用户自定义,此处以zrblog为例

设定新用户密码

passwd zrblog

输入两次密码之后,OK。

接下来通过修改配置文件禁止root登陆,依然是修改/etc/ssh/sshd_config。

vi /etc/ssh/sshd_config

找到#PermitRootLogin yes,去掉前面的#,并将yes改为no,然后重启sshd。

service sshd restart

尝试用新的用户登陆,然后用su root提权到root。

login as: zrblog #新用户名

zrblog@*.*.*.* password:***** #新用户密码

Last login: Thu Mar 5 08:14:21 2012 from *.*.*.*

su root #提权

Password:*********** #ROOT密码

***注意事项:设定强悍的密码也是保证账户安全的屏障,比如用复杂的,随机的密码做root密码,被穷举猜解到的几率也是非常小的,跟买福利彩一样!

安全是一个VPS最基本的必备条件,若您的VPS三天两头被人攻破,那么对于网站来说也没什么意义了,所以,在创建了Web服务器之后,您首先要做的事情就是将您的VPS加固,至少让普通黑客没有办法能够攻破您的网站。

用户密码

用户口令是一个非常重要的信息,您在设置您的账户密码时请遵循几点原则来设置:1. 密码不要过于简单,至少要8位以上,且同时拥有大小写字母+数字+特殊字符;2. 密码不要使用统一密码,网站密码一个、VPS密码一个,避免黑客破解其中一个就让您的VPS全盘被破;3. 不要使用生日、电话等个人信息作为密码;4. 定期更换您的密码;5. 不要把您的密码记录在任何别人能够看到的地方,最好记在心里。

删除不使用的用户和用户组

Linux默认自带了一些用户和用户组,而这些用户和用户组在平时我们根本使用不到,所以,删除吧!

<span class="pln">userdel adm userdel lp userdel sync userdel shutdown userdel halt userdel news userdel uucp userdel operator userdel games userdel gopher userdel ftp <span class="com">#若您需要使用匿名FTP请保留此用户,否则删除<span class="pln"> groupdel adm groupdel lp groupdel news groupdel uucp groupdel games groupdel dip groupdel pppusers</span></span></span>

root是Linux下权限最大的一个用户,而也是黑客最喜欢的一个用户,若获取到了root权限,则代表了您的VPS完全陷落,所以,将root用户禁止登录SSH,使用另外一个用户来管理您的VPS将是一个很不错的主意。

首先添加一个用户

分享过禁止PING的方法。Windows系统还是有一些区别的,首先我要说的是,如果你有需要禁止我们的网站禁止外部的PING,那你就去设置,有些站长认为禁止PING对于搜索引擎甚至网站权重是不好友的。老左只能说各人有各人的理解,具体这方面我也不是太懂。我不推荐你是去禁止还是不去禁止PING设置,在这里仅仅作为教程分享,给有需要的站长使用。

第一步,登陆远程桌面"开始"-"控制面板"-"管理工具"。

打开"本地安全策略",右键"IP安全策略"-"管理IP筛选器表和筛选器操作"。

第二步,在"管理IP筛选器列表",添加。

第一招:使用“netstat -ano”命令查看当前系统端口状态

使用此命令可以查看到当前系统开放了那些端口,哪个端口正在与网络中的那些ip建立了连接,以及此端口的pid。

这里传授一个经验就是,当你想知道某个开放的端口是属于哪个进程时候,只需与“任务管理器”即可查看到。

在“任务管理器”中选择“显示pid”,这时候每个进程就显示了一个唯一的pid号,而这个pid号是与上面命令的pid号是对应的,这时候只需将他们对应起来,即可以那些端口对应那些pid。同时,还要提醒大家一种状态,就是发现只有自己使用远程桌面连接时候,显示了多个3389端口连接,这时候可以肯定你的windows 系统被人尝试3389连接,最好的应对措施就是更改端口。美国月付空间、月付美国空间、美国VPS、美国服务器租用

第二招:巧用流量监控查看系统实时流量

目前,最让人头痛的DDOS攻击问题正在考验着很多机房管理员,而更难以相信的时候,很多服务器被人当做“肉鸡”也不知道。但是,如果有实时流控软件,协助我们查看系统的实时网络流量,并且至少每天有2到3次的检查。一旦发现流量比平时多很多时候,我们应该警惕自己的服务器是被攻击了,还是被做“肉鸡了”。仿牌空间、香港月付空间、韩国月付空间、日本月付空间、荷兰VPS、香港VPS

第三招:站长要定时查看自己网站目录文件的情况

很多服务器受到攻击,都是从网站的漏洞打开突破口的。而网站一般受到攻击,网站目录的文件肯定会被更改。所以,要定期检查自己网站的文件使用情况,一旦发现有不属于合法用户的更新,要彻底检查自己网站目录文件。大概可以从两方面着手:1.首先检查数据库有没有可疑信息;2.检查所有被非法更新的文件,是否被注入了恶意代码;3.检查网站目录,特别是跟目录,有没有额外文件。

0 Comments.